Schutzbedarfsanalyse zur Identifikation von Cyber- Security-Lücken bei der Produktentwicklung von DiGA

Cyber Security-Lücken bei der Produktentwicklung

Bereits seit einigen Jahren führt Mazars Schutzbedarfsanalysen für IT-Systeme in der Banken- und Versicherungsbranche auf Grundlage des BSI-Standards 200-2 durch. Nun haben wir eine solche Analyse auch auf die Belange der Hersteller Digitaler Gesundheitsanwendungen (DiGA) angepasst. Hierbei kommt eine Standard Operating Procedure (SOP) zum Einsatz.

Bei DiGA handelt es sich um Medizinprodukte mit gesundheitsbezogener Zweckbestimmung, deren Hauptfunktion wesentlich auf digitalen Technologien beruht (Software as a Medical Device, z. B. sog. Gesundheits-Apps). DiGA sind digitale Helfer in der Hand der Patient*innen und eröffnen vielfältige Möglichkeiten, um bei der Erkennung und Behandlung von Krankheiten sowie auf dem Weg zu einer selbstbestimmten gesundheitsförderlichen Lebensführung zu unterstützen. Seit dem Inkrafttreten des Digitale-Versorgung-Gesetzes (DVG) am 19. Dezember 2019 können DiGA in das vom Bundesinstitut für Arzneimittel und Medizinprodukte (BfArM) geführte Verzeichnis aufgenommen werden. Dadurch erhalten gesetzlich Versicherte einen Anspruch auf eine Versorgung mit DiGA aufgrund einer ärztlichen oder psychotherapeutischen Verordnung bzw. mit Genehmigung der Krankenversicherung (häufig bezeichnet als „App auf Rezept“).

Nach der Verordnung über das Verfahren und die Anforderungen zur Prüfung der Erstattungsfähigkeit Digitaler Gesundheitsanwendungen in der gesetzlichen Krankenversicherung (Digitale-Gesundheitsanwendungen- Verordnung – DiGAV) müssen DiGA-Hersteller besondere Anforderungen des Datenschutzes und der Informationssicherheit erfüllen. Unter anderem muss eine Schutzbedarfsanalyse zur Identifikation von Cyber Security-Lücken durchgeführt werden. Darin werden alle DiGA-relevanten Geschäftsprozesse einbezogen und die in diesen Prozessen verarbeiteten Informationswerte mit den verfügbaren Schutzkapazitäten der entsprechenden technischen Infrastruktur verglichen. Der Zweck einer Schutzbedarfsanalyse ist es zu entscheiden, welchen Schutzbedarf die jeweiligen Geschäftsprozesse, IT-Anwendungen und Daten im Hinblick auf die in der Informationssicherheitspolitik des jeweiligen Medizinprodukt-Herstellers definierten Schutzziele (z. B. Vertraulichkeit, Integrität und Verfügbarkeit) haben.

Struktur und Überblick über die Inhalte des BSI 200-2 Standards

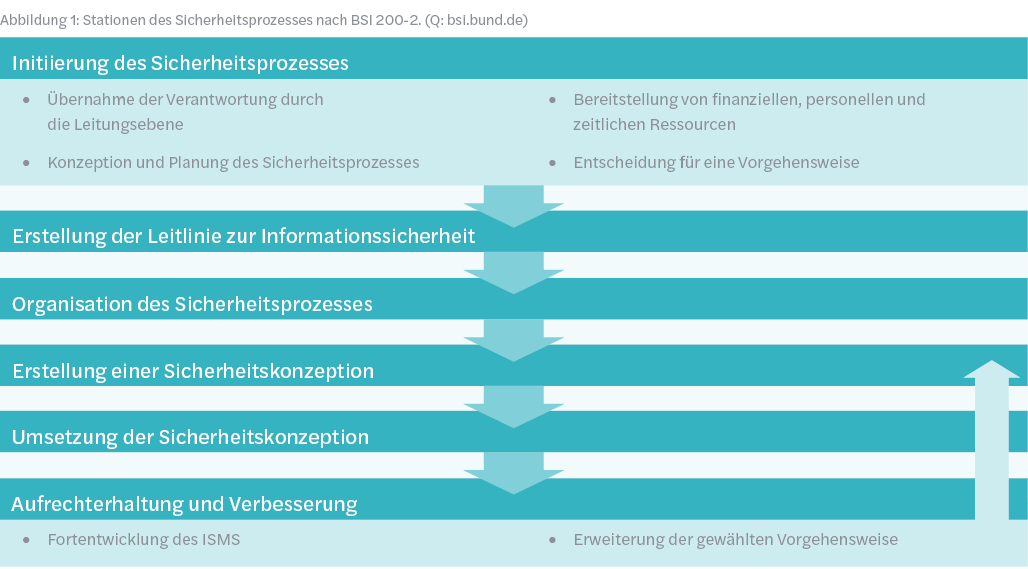

In Abbildung 1 wird der gesamtheitliche Sicherheitsprozess nach Vorgabe des Standards BSI 200- 2 des Bundesamtes für Sicherheit in der Informationstechnik (BSI) dargestellt.

Die Leitungsebene muss den Sicherheitsprozess initiieren, steuern und kontrollieren. Eine wesentliche Grundlage für die Ausgestaltung des Sicherheitsprozesses ist die Leitlinie zur Informationssicherheit. Sie beschreibt, welche Sicherheitsziele und welches Sicherheitsniveau die Institution anstrebt, was die Motivation hierfür ist und mit welchen Maßnahmen und mit welchen Strukturen dies erreicht werden soll. Für das Informationssicherheitsmanagement muss eine für Größe und Art des Unternehmens geeignete Organisationsstruktur aufgebaut werden. Die Grundlagen des Sicherheitskonzepts finden sich in den Bausteinen des IT-Grundschutz-Kompendiums des BSI für typische Komponenten von Geschäftsprozessen, Anwendungen, IT-Systemen und weiteren Objekten sowie in entsprechenden Sicherheitsanforderungen nach dem Stand der Technik. Ein ausreichendes Sicherheitsniveau lässt sich nur erreichen, wenn bestehende Defizite ermittelt, der Status quo in einem Sicherheitskonzept festgehalten, erforderliche Maßnahmen identifiziert und diese Maßnahmen insbesondere auch konsequent umgesetzt werden. Ziel des Sicherheitsmanagements ist es, das angestrebte Sicherheitsniveau zu erreichen und dieses auch dauerhaft aufrechtzuerhalten und zu verbessern. Daher müssen der Sicherheitsprozess und die Organisationsstrukturen für Informationssicherheit regelmäßig darauf überprüft werden, ob sie angemessen, wirksam und effizient sind.

Gesamtüberblick über den Prozess zur Erstellung einer Schutzbedarfsanalyse

Im Folgenden wird eine von Mazars auf Grundlage zahlreicher praxisorientierter Anwendungsfälle entwickelte Standard Operating Procedure (SOP) zur Erstellung einer IT-Schutzbedarfsanalyse gemäß Vorgaben des Standards BSI 200-2 „IT-Grundschutz- Methodik“ des Bundesamtes für Sicherheit in der Informationstechnik (BSI) erläutert.

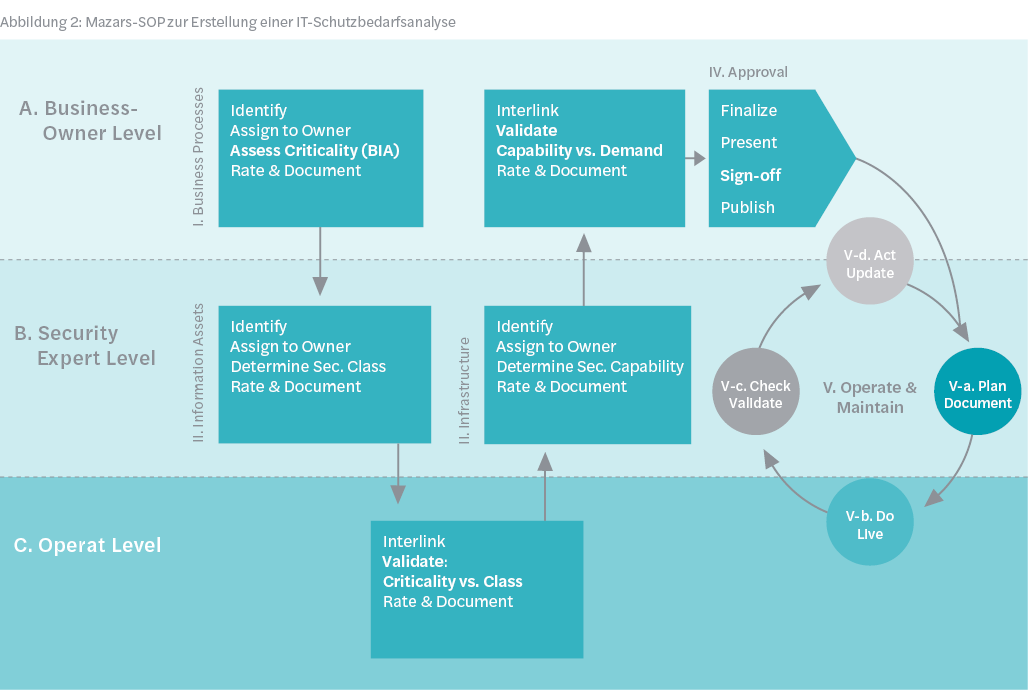

Die Abbildung 2 zeigt den Gesamtüberblick über diesen Prozess, der aus fünf nacheinander ablaufenden Phasen besteht:

- Aufnahme und Analyse der Kritikalität von Geschäftsprozessen bezüglich relevanter Sicherheitsziele (Vertraulichkeit, Integrität und Verfügbarkeit);

- Aufnahme und Bewertung der Schutzbedarfe von im jeweiligen Geschäftsprozess verarbeiteten Daten und Informationswerten;

- Aufnahme und Ermittlung der Schutzkapazitäten der zur Verarbeitung eingesetzten technischen und IT-Infrastruktur;

- Genehmigung oder Freigabe der Schutzbedarfsanalyse durch den Produktverantwortlichen;

- Betrieb, Wartung und Pflege sowie Anpassung der Schutzbedarfsanalyse bei wesentlichen Änderungen der Rahmenbedingungen oder des Produkts.

Die Phasen des Prozesses sind drei unterschiedlichen Ebenen zugeordnet:

A. Business-Owner ist für das übergreifende Management des Produkts, die Anforderungen dieses an die Sicherheit und die Freigabe der Analyse zuständig;

B. Security Expert ist die Schlüsselfunktion, führt den Business-Owner durch den Prozess der Erstellung einer Schutzbedarfsanalyse, bewertet dabei die einzelnen Objekte aus der Erfahrung und wacht über den sicheren Betrieb des Produkts;

C. Betreiber liefert sicherheitstechnische Details zur Analyse und setzt die aus der Schutzbedarfsanalyse resultierenden Maßnahmen im operativen Betrieb des Produkts um.

I. Geschäftsprozesse

In der ersten Phase müssen alle produktrelevanten Geschäftsprozesse identifiziert werden, welche beim Design, bei der Entwicklung, der Inbetriebnahme und beim späteren Betrieb des Produkts im Unternehmen ablaufen. Sie stellen eine Grundlage für die durchzuführende Schutzbedarfsanalyse dar. Dies wird in der Regel in einem Workshop, an dem der Business-Owner und der Sicherheitsexperte des jeweiligen Unternehmens teilnehmen, erarbeitet. Für jeden produktrelevanten Geschäftsprozess wird dabei eine verantwortliche Rolle oder eine dedizierte Person bestimmt, welche sich mit den Prozessdetails gut auskennt, ein sog. Process-Owner. Die Kritikalität jedes Geschäftsprozesses wird in Bezug auf die in der Informationssicherheitspolitik des Unternehmens definierten Schutzziele (in der Regel: Vertraulichkeit, Integrität und Verfügbarkeit) bewertet. Die Bewertung übernimmt der Process-Owner mit Hilfe einer toolgestützten Business-Impact-Analyse (BIA). Anschließend wird jeder Geschäftsprozess mit dem jeweils ermittelten Business Impact als erstem Eingabe-Parameter in der Schutzbedarfsanalyse dokumentiert.

II. Daten und Informationswerte

In der zweiten Phase werden alle durch das Produkt und über den gesamten Produktlebenszyklus hinweg verarbeiteten Daten und Informationswerte, die in mindestens einem der produktrelevanten Geschäftsprozesse verarbeitet werden, identifiziert. Die Daten sind dabei in plausible Kategorien zusammenzufassen. Jeder Datenkategorie muss eine verantwortliche Rolle oder eine Person zugewiesen werden, ein sog. Data-Owner. Dieser bestimmt die Sicherheitsklassifizierung der jeweiligen Datenkategorie bezüglich der Schutzziele des Unternehmens. Diese Werte werden als zweiter Eingabe-Parameter in der Schutzbedarfsanalyse dokumentiert.

Die Gesamtheiten der Geschäftsprozesse und der Datenkategorien (aus den Phasen I und II) werden in der Schutzbedarfsanalyse miteinander in einer Matrix verknüpft. Basierend auf dieser Matrix kann die Kritikalität der Geschäftsprozesse sowie die Sicherheitseinstufung der Datenkategorien validiert werden. Diese müssen aufeinander abgestimmt sein.

III. Technische und IT-Infrastruktur

In der dritten Phase werden alle für den technischen Betrieb des Produkts relevanten Infrastruktur- und Hardwarekomponenten identifiziert. Jeder Komponente wird eine technisch kundige Rolle oder eine Person zugeordnet, ein sog. Asset-Owner. Dieser ermittelt die Schutzfähigkeit, welche die jeweilige Infrastruktur oder Hardware leisten kann. Sie kann beim Betreiber der jeweiligen Infrastruktur- Komponente abgefragt werden. Ist der Betrieb der Infrastruktur an einen externen Dienstleister ausgelagert, findet man die Angaben in der Regel in Service Level Agreements (SLA). Anschließend wird auch diese Einstufung in der Schutzbedarfsanalyse dokumentiert.

Das konsolidierte Zwischenergebnis aus den Phasen I und II wird mit der ermittelten Schutzfähigkeit der verknüpften Infrastruktur- bzw. Hardware-Komponente abgeglichen. Dazu wird die Schutzfähigkeit (Schutzkapazität) der jeweiligen Infrastruktur-Komponente dem Schutzbedarf der Daten, die in den relevanten Geschäftsprozessen verarbeitet werden, gegenübergestellt. Das Ergebnis dieser letzten „Verknüpfung“ stellt die sog. Deckung des Schutzbedarfs durch die Schutzkapazität dar.

IV. Genehmigung

In der vierten Phase wird die Schutzbedarfsanalyse abgeschlossen. Dabei wird allen eingetragenen Ownern (der Geschäftsprozesse, der Daten und der Infrastruktur) noch einmal die Gelegenheit gegeben, über das Gesamtkonstrukt zu schauen und die Plausibilität der Parameter zu bestätigen. Der zuständige Genehmiger, in der Regel der Produkt-Owner oder der Geschäftsführer des Unternehmens, zeichnet die Schutzbedarfsanalyse im Anschluss ab, gibt diese damit offiziell frei.

V. Betrieb und Pflege

Die fünfte und letzte Phase hat im Unterschied zu allen vorhergehenden projektartigen Phasen die Form eines zyklischen Ablaufs und wird über den Lebenszyklus des Produkts mit einer angemessenen Frequenz durchlaufen. Sie dient dazu, sicherzustellen, dass die Inhalte der Schutzbedarfsanalyse sowohl regelmäßig als auch anlassbezogen, z. B. bei signifikanten Veränderungen der Rahmenbedingungen, der Geschäftsprozesse, der Anforderungen an die Sicherheit des Produkts, der verarbeiteten Daten oder der zugrundeliegenden technischen und IT-Infrastruktur, überprüft und bei Bedarf angepasst werden. Dieser Kreislauf besteht, in Anlehnung an den etablierten Plan-Do-Check-Act- Ansatz, aus vier Schritten:

V-a) „Plan“ – Dokumentieren der Zielvorgaben, quasi Erstellung eines Zielkonzeptes (To-Be) für den Betrieb der DiGA;

V-b) „Do“ – Umsetzungsschritt, in dem das Produkt auf der vorgesehenen Infrastruktur betrieben wird und die Geschäftsprozesse durch das sichere Verarbeiten der Daten zum Erreichen der Unternehmensziele beitragen können (As-Is);

V-c) „Check“ – Überprüfen, ob das im Planungsschritt dokumentierte Zielkonzept (To-Be) dem wirklichen Leben (As-Is) entspricht und

V-d) „Act“ – Schritt, der eine kontinuierliche Verbesserung des Schutzes der Cyber Security des Produkts sicherstellt.

Mazars unterstützt Sie bei der Konzeption des Prozesses und der Durchführung einer Schutzbedarfsanalyse für Ihre Produkte

Mazars verfügt sowohl im technisch-prozessualen als auch im juristischen Bereich über das Knowhow, Sie bei der Planung und Erstellung einer Schutzbedarfsanalyse nach Vorgaben und Anforderungen der Norm BSI 200-2 zu unterstützen. Unsere auf diesem Fachgebiet praxiserfahrenen Berater* innen helfen Ihnen gern dabei, den Schutzbedarf der Geschäftsprozesse und Informationswerte, die im Produkt verarbeitet werden, regelkonform und praxistauglich zu analysieren. Wir freuen uns, Ihnen für Ihre Fragen zur Verfügung zu stehen.

Haben Sie Fragen oder weiteren Informationsbedarf?

Autoren:

Dr. Roman Krepki

Tel: + 49 711 666 31 814

Sebastian Retter

Tel: + 49 30 208 88 1043

Dies ist ein Beitrag aus unserem Healthcare-Newsletter 2-2022. Die gesamte Ausgabe finden Sie hier. Sie können diesen Newsletter auch abonnieren und erhalten die aktuelle Ausgabe direkt zum Erscheinungstermin.